I modelli di sicurezza forniscono delle indicazioni generali su come rendere sicuro un sistema informatico.

Bell-LaPadula: Leggi giù e scrivi su

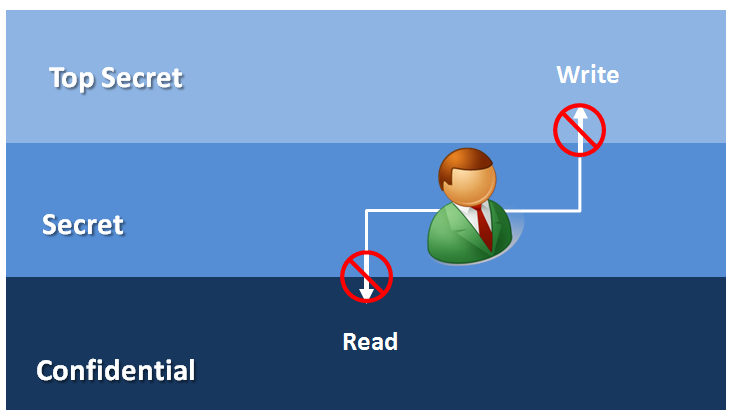

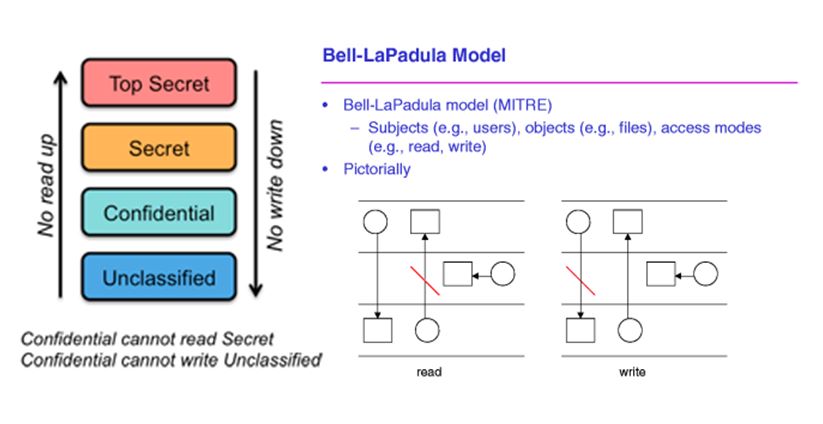

Il concetto di leggere giù e scrivere su fa riferimento ad uno dei primi modelli di sicurezza ideati conosciuto come Bell-LaPadula. Il “leggere giù” avviene quando un SOGGETTO legge un OGGETTO che ha un livello di classificazione più basso rispetto a quello posseduto dal SOGGETTO stesso. Ad esempio consideriamo questi livelli di sicurezza:

- Top secret

- Secret

- Pubblico

dove il livello “Top secret” è quello che ha i massimi requisiti di confidenzialità e “Pubblico” quello con i requisiti più bassi.

Secondo il modello Bell-LaPadula il SOGGETTO di livello secret può leggere i documenti classificati con il livello Pubblico ma non può leggere i documenti classifica con il livello Top secret. Ovviamente scrivi su significa che il SOGGETTO di livello Secret può scrivere documenti per il livello Top secret ma non per il livello Pubblico.

Questo modello preserva la lettera C della triade CIA (Confidenzialità, Integrità e Disponibilità) perchè NON permette la lettura di documenti di livello più alto al proprio e NON permette la scrittura di informazioni conosciute su livelli più bassi. In questo modo un SOGGETTO NON potrà mai leggere un documento non autorizzato per il suo livello nè scrivere informazioni che potrebbero essere lette da soggetti di livello inferiore.

Questo modello è basato su 2 regole:

- Proprietà semplice di sicurezza (Simple security property) che NON autorizza la lettura verso l’alto

- Proprietà * (Star security property) che NON autorizza la scrittura verso il basso

Controllo accessi basati su reticolo (Lattice-based access controls)

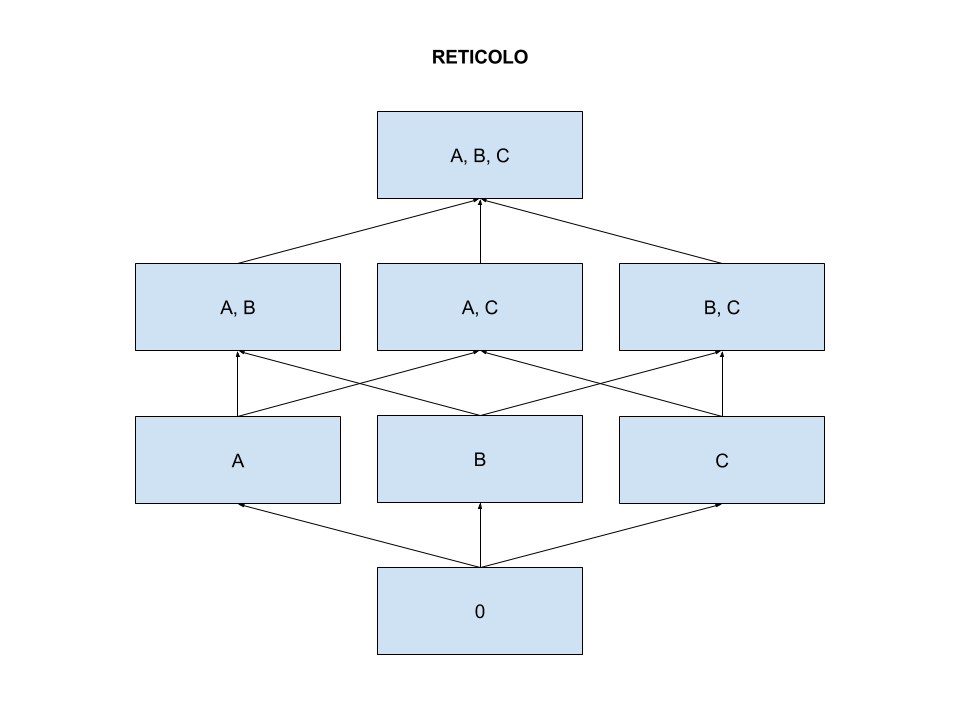

Il controllo accessi basato su reticolo o LBAC sono utilizzati in ambienti molto complessi. Per ogni relazione tra SOGGETTO e OGGETTO sono definiti dei limiti di accesso. Questo reticolo, che permette il raggiungimento di livello alti o bassi di protezione, dipende dalle necessità del SOGGETTO, dalle etichette del’OGGETTO e dal ruolo che è stato assegnato al SOGGETTO. Ogni SOGGETTO ha un Livello minimo e un livello massimo per accedere agli OGGETTI. Ad esempio in questo reticolo:

il SOGGETTO appartenente al livello A, B, C può accedere a tutti gli OGGETTI etichettati con A, B, C.

Modello BIBA: Integrità

Il modello BIBA simile al modello Bell-LaPadula punta a garantire la I della triade CIA (Confidenzialità, Integrità e Disponibilità). BIBA ha 2 regole fondamentali:

- Assioma dell’integrità semplice: dice nessuna lettura giù, quindi un SOGGETTO non deve leggere informazioni classificate con un livello inferiore.

- Assioma dell’integrità * (Star Integrity Axiom): dice nessuna scrittura su, quindi un SOGGETTO non deve scrivere informazioni classificate con un livello superiore

Clark-Wilson: Integrità

Il modello Clark-Wilson è utilizzando attualmente in molti contesti e ha come obiettivo la protezione della I della triade CIA (Confidenzialità, Integrità e Disponibilità). Di solito è utilizzato nei software che necessitano di un controllo accessi e limita i SOGGETTI ad accedere a determinati OGGETTI. Utilizza 2 concetti fondamentali:

- Le transazioni ben definite: dove vengono definiti i processi utilizzando la “tripla del controllo accessi”: utente, procedura di trasformazione (TP) e oggetti (CDI). Una TP è una transazione ben definita e il CDI è un oggetto sul quale si vuole garantire l’integrità. Esistono anche oggetti per i quali non è necessario garantire l’integrità (UDI). Questi processi sono garantiti da delle procedure di verifica (IVPs) che garantiscono che i dati conservino il loro stato di integrità. Ogni volta che viene utilizzata una TP viene scritto un registro che permette di verificare cosa è successo in caso di perdita di integrità.

- Separazione dei compiti: questo concetto serve per preservare l’integrità. L’obiettivo della separazione dei compiti è quello di garantire che un utente autorizzato non possa modificare in modo errato un oggetto. Ad esempio in una azienda dovrebbe essere separato il ruolo di chi ordina le materie prime da chi contabilizza i pagamenti. In questo modo non è possibile che un unico soggetto possa utilizzare in modo improprio le risorse finanziare dell’azienda.

E’ possibile approfondire questo argomento qui:

https://it.wikipedia.org/wiki/Modello_Bell-LaPadula

https://it.wikipedia.org/wiki/Role-based_access_control