A protezione di un sistema di controllo accessi, possono essere configurati dei sistemi di protezione. Questi sistemi utilizzano diverse tecniche per il riconoscimento di un’intrusione:

- Analisi del pattern o della firma: cercano di riconoscere sequenze di byte note e associabili ad un attacco riconosciuti o a del codice malevolo. Queste tecniche possono produrre falsi positivi quindi questi strumenti vanno monitorati e ricalibrati spesso, inoltre se non aggiornati non riescono a riconoscere nuove tipologie di minacce.

- Analisi basata sulle anomalie: Questi sistemi cercano di confrontare attività convenzionali dei sistemi con attività anomale. Questo tipo di analisi può essere statistico, legato al traffico o fare riferimento al funzionamento dei protocolli di rete

- Analisi euristica: questo tipo di analisi hanno l’obiettivo individuare minacce sconosciute o non presenti negli archivi delle minacce conosciute. A volte sono poco attendibile, infatti se programmi normali si comportano con modalità che secondo i parametri del sistema di protezione sono tipici dei virus, viene generato un falso positivo.

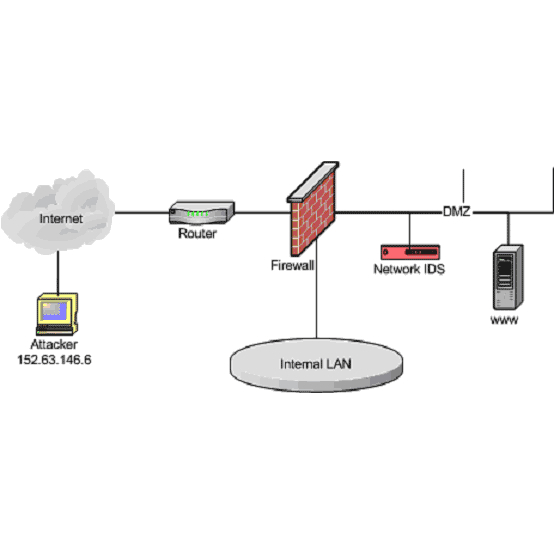

IDS (Intrusion Detection Systems)

Questi sistemi effettuano un monitoraggio in tempo reale degli eventi. I loro obiettivo è quello di riconoscere tentativi di intrusione al sistema. Spesso sono del tutto trasparenti e si pongono da filtro rispetto al normale uso del sistema. Installare un IDS permette di ottenere i seguenti vantaggi:

- Sono un deterrente per un potenziale attaccante al sistema

- Riconoscono violazioni del sistema che sfuggono ad altri meccanismi di sicurezza

- Controllano eventuali azioni effettuate dall’attaccante prima dell’attacco principale

- Servono per documentare le minacce che l’azienda subisce

- Forniscono delle prove a supporto dell’investigazione per attacchi subiti

Esistono due tipologie di IDS:

- NIDS (Network based IDS): Analizzano i pacchetti di rete e monitorano il traffico notificando eventuali anomalie o tentativi di attacco

- HIDS (Host based IDS): Analizzano le informazioni di un sistema. Sono molto precisi e affidabili perchè utilizzano i sistemi di monitoraggio del sistema operativo e i file di log delle applicazioni.

IPS (Intrusion Prevention Systems)

Sono dei sistemi che hanno la capacità di riconoscere e bloccare degli attacchi. A differenza degli IDS hanno una funzione proattiva, ma se non configurati correttamente possono generare dei problemi di tipo DOS. Esistono diverse tipologie di IPS:

- HIPS Host based IPS

- NIPS Network based IPS

- IPS basati sull’analisi dei contenuti

- IPS basati sul flusso del traffico e sulle sue irregolarità

Tutti questi sistemi utilizzano il metodo dei KPI per misurare la loro performance. Ad esempio misurano il numero di falsi positivi che un IDS genera in un mese. Se il numero è inferiore a 3 allora si applica un valore “Green”, tra 3 e 5 “Yellow” e più di 5 “Red”.