Access Control List. Le ACL sono una delle più diffuse implementazioni di un sistema di controllo accessi. Forniscono un meccanismo attraverso il quale è possibile specificare quali utenti o sistemi possono accedere a determinate risorse. Ogni risorsa in un sistema DAC deve avere una ACL associata per ogni singolo o gruppo di utenti. Matrici di controllo accessi. E’ un’insieme di ACL strutturare per righe e colonne. Ad esempio sulle righe ci sono le colonne o…

Le informazioni classificate come sensibili o critiche devono essere gestite con un criterio di protezione commisurato alla loro importanza. Dopo un’attenta analisi costi benefici, il sistema di controllo accessi deve essere configurato per gestire in modo distinto livelli di classificazione diversi delle informazioni.

Di solito la classificazione delle informazione avviene per categorie. Ad esempio negli U.S.A. il governo classifica le informazioni in:

- non classificate

- confidenziali

- segrete

- top secret

Un sistema di controllo accessi dovrebbe prevedere i seguenti requisiti:

- Sicurezza: deve assicurare che solo persone autorizzate possano accedere alla risorsa. Il sistema deve garantire che gli utenti non possano comprometterlo.

- Affidabilità: il sistema deve funzionare regolarmente e sempre. Un blocco del sistema di controllo accessi compromettere l’accesso alla risorsa.

- Trasparenza: il sistema di controllo accessi deve minimizzare l’impatto nei processi e non gravare sui tempi complessivi di accesso alla risorsa

- Scalabilità: il sistema deve essere in grado di gestire carichi di lavoro diversi e adattarsi alle esigenze delle utenze

- Manutenzione: la manutenzione deve essere semplice e vanno minimizzati i tempi di disattivazione del sistema

- Monitorabile: il sistema deve essere in grado di fornire statistiche sugli accessi e comunicare in modo automatico avvisi o allarmi agli amministratori

- Integrità: il sistema deve essere progettato focalizzando l’attenzione sulla sicurezza, inoltre deve essere in grado di fornire informazioni sugli accessi alle risorse da parte dei singoli utenti

- Autenticità: il sistema deve garantire che le credenziali fornite dagli utenti siano autentiche

Ogni azienda dovrebbe avere delle regole di controllo accessi, che derivano dalle regole di gestione delle informazioni (IMP Information Management Policy). Spesso le regole di controllo accessi fanno parte delle regole di protezione delle informazioni (IPP Information Protection Policy).

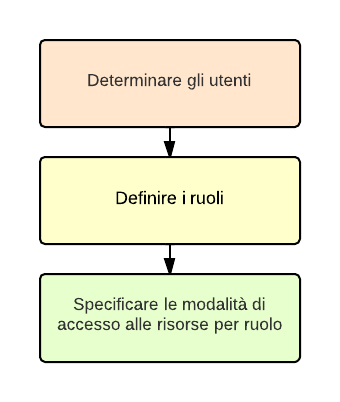

Quindi per creare le regole di gestione delle informazioni deve stabilire le regole di protezione delle informazioni in questo modo:

- Determinando gli utenti

- Definendo i ruoli

- Specificando le modalità di accesso alle risorse per ruolo