Le reti dati attuali hanno raggiunto dei livelli di complessità molto elevati con conseguente aumento della difficoltà di gestione e manutenzione. Un sistema complesso è difficile da proteggere, per questo motivo, sempre più spesso, le reti di trasmissione dati sono oggetto di attacchi informatici. Inoltre la rete di trasmissione dati è diventata un elemento cruciale per il business aziendale. Il 90% delle aziende subirebbe dei gravi disagi nel caso in cui si verificassero problemi alla rete di trasmissione dati.

La sicurezza di un sistema informatico può essere verificata con il Penetration Testing. Questa tecnica, che spesso viene chiamata “Pen Test”, consiste in un insieme di passi/ procedure che cercano di compromettere il sistema di controllo accessi o di aggirarlo. L’obiettivo è quello di valutare la sicurezza dei sistemi e di evidenziare eventuali carenze. Viene richiesto dalla direzione aziendale ad aziende specializzate in sicurezza. Non sempre il personale tecnico viene coinvolto direttamente, anche perchè attraverso questi test è facile evidenziare “falle” non solo nei sistemi informatici ma negli utenti che li utilizzano.

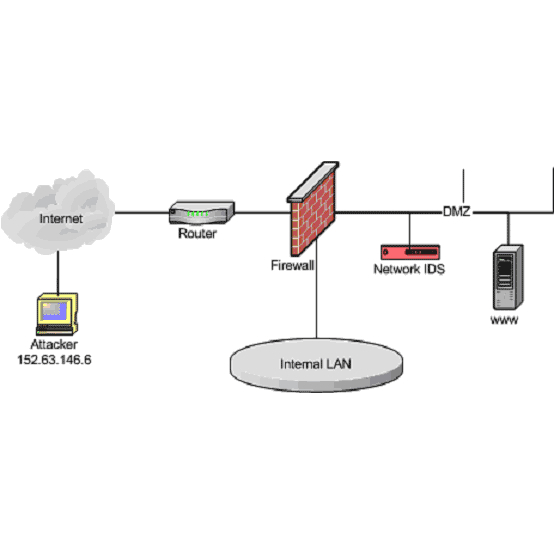

A protezione di un sistema di controllo accessi, possono essere configurati dei sistemi di protezione. Questi sistemi utilizzano diverse tecniche per il riconoscimento di un’intrusione:

- Analisi del pattern o della firma: cercano di riconoscere sequenze di byte note e associabili ad un attacco riconosciuti o a del codice malevolo. Queste tecniche possono produrre falsi positivi quindi questi strumenti vanno monitorati e ricalibrati spesso, inoltre se non aggiornati non riescono a riconoscere nuove tipologie di minacce.

- Analisi basata sulle anomalie: Questi sistemi cercano di confrontare attività convenzionali dei sistemi con attività anomale. Questo tipo di analisi può essere statistico, legato al traffico o fare riferimento al funzionamento dei protocolli di rete

- Analisi euristica: questo tipo di analisi hanno l’obiettivo individuare minacce sconosciute o non presenti negli archivi delle minacce conosciute. A volte sono poco attendibile, infatti se programmi normali si comportano con modalità che secondo i parametri del sistema di protezione sono tipici dei virus, viene generato un falso positivo.

Esistono sistemi di controllo accessi centralizzati e distribuiti. Quelli centralizzati, utilizzati dai sistemi più semplici, hanno un archivio delle credenziali memorizzato su un dispositivo. Esistono due tipologie:

- SSO (Single Sign-On): Permettono l’accesso a più sistemi o applicazioni superando un’unica procedura di autenticazione. Questa tipologia di sistemi sono molto “comodi” ma essendo basati su un unico punto di accesso, le credenziali diventano critiche e dovrebbero essere stabilite delle regole di complessità molto rigide.

- Sistemi tradizionali: Per ogni singolo sistema l’utente deve superare un sistema di controllo accessi. In questa tipologia di sistemi, l’utente deve ricordare più di un insieme di credenziali. Spesso è ritenuto “scomodo” e anche se evita di avere un unico punto di accesso, obbliga gli utenti a conservare le credenziali scrivendole o memorizzando su altri dispositivi, abbassando il livello di sicurezza del sistema.